EDR et XDR VS SIEM : quelle solution pour renforcer la sécurité de votre entreprise ?

Publié dans Cybersécurité

15 février 2024 / Carole Simon

Par : Carole Simon

Partager

Un rapport Veeam a révélé qu’en 2023, 85% des entreprises ont été ciblés par des ransomwares. La cybercriminalité se porte mieux que jamais et les environnements IT continuent leur fulgurante ascension technologique. Face à ce paradigme se pose l’inévitable question des solutions de cybersécurité. Cette semaine, nous décryptons deux outils qui, chacun à leur manière, constituent un rempart efficace contre les attaques. Que choisir entre le SIEM et l’XDR ? Peut-on combiner les deux solutions ?

Tout comprendre du fonctionnement d’un XDR (Extended Detection and Response)

Principes du XDR : entre détection, analyse et réponses

L’XDR (Extended Detection and Response) est une solution logicielle qui protège les équipements et environnements du système d’information (terminaux, trafic réseau, applications, cloud, etc.) contre les cybermenaces. On le désigne souvent comme l’évolution technologique de l’antivirus. À l'image de ce dernier, le propre de l’XDR va être de détecter, puis de répondre aux menaces, mais ces similitudes s’arrêtent là.

En effet, l’antivirus traditionnel ne peut identifier un virus ou un malware que si celui-ci est connu et déjà répertorié dans une bibliothèque de signatures. En revanche, l’XDR va être tout à fait capable de détecter des menaces, en temps réel, jusqu’alors inconnu (ransomwares, chevaux de Troie et malwares toujours plus sophistiqués). Pour ce faire, il intègre l'analyse comportementale des utilisateurs et des activités qui fonctionne grâce aux algorithmes du machine learning pour être en mesure d'identifier des comportements inhabituels.

Le terme Extended (étendu en français) nous met également sur la voie. En effet, la particularité du XDR réside dans sa capacité à recueillir et à organiser des datas issues d'un périmètre étendu d’équipements. L’XDR va isoler ces journaux de données issues de différentes sources et effectuer un premier niveau de corrélation, de remédiation et d'investigation s’il détecte une activité suspecte. Et, pour parvenir à une certaine finesse et réactivité dans la fonction de remédiation, il utilisera de puissants outils d’automatisation.

Imaginez-le tout simplement comme un agent de sécurité qui a l'œil partout. Il sait reconnaître un comportement suspect dans une foule, Il va immédiatement intercepter la menace ou du moins lancer l’alerte pour que vous puissiez rapidement intervenir.

Focus sur l’EDR, l’un des composants de l’XDR

Pour être dans une démarche de protection globale et la plus étendue possible, l’XDR intègre différentes solutions et briques de sécurité au sein de son système. Voici une brève présentation de l’une de ces solutions, l’EDR ou Endpoint Detection and Response.

L’EDR a pour mission de se concentrer sur la protection des terminaux (PC, mobiles, serveurs, périphériques). Il intègre dans son modèle la gestion des comportements utilisateurs et de leurs activités. Il recueille et analyse de grandes quantités de journaux de données sur l’ensemble des terminaux d’un système. Grâce à l’IA, il est en mesure de détecter des menaces très abouties et récentes et peut même reconnaître une activité suspecte avant tout dommage et distinguer les faux positifs des véritables menaces.

Enfin, l’EDR intègre une fonctionnalité de réponses encore plus performantes et rapides qu’un antivirus classique. Il est ainsi capable d’isoler un terminal, de le bloquer ou de le mettre à l’arrêt en s’appuyant sur des outils d'automatisation, facilitant la tâche des équipes de sécurité et des analystes SOC.

Connaissez-vous le Managed Detection and Response (MDR) ? Il s’agit d’un véritable vivier d’experts IT qui vient compléter les capacités de l’EDR et de l’XDR et pallier le manque de main d’œuvre qui sévit dans le domaine de la cybersécurité. Le MDR se présente comme un service externalisé, à l’image de nos prestations Blue.

Le SOC Blue s’appuie sur le Cortex XDR de Palo Alto, SentinelOne et Harfanglab. Ces produits comportent les solutions EDR (terminaux), NDR (réseaux), EPP (antivirus nouvelle génération) et UBA (analyse comportementale).

Pour en savoir plus, consultez notre page dédiée à l’XDR.

La centralisation et la réactivité, au cœur du fonctionnement de l’XDR

L’XDR occupe une place de choix dans une stratégie de cybersécurité. Cette solution permet à la fois de prendre des décisions efficaces et immédiates, mais offre aussi une visibilité importante aux équipes dédiées à l’informatique. Voici une présentation de ses principaux axes de fonctionnement.

La collecte et la gestion centralisée des logs et des informations

Nous l’avons évoqué plus haut, l’XDR a la faculté de collecter et de rassembler sur une console unique, une masse conséquente de données. Issues de provenances diverses, ces datas, désormais centralisées, offrent une visibilité accrue et une meilleure compréhension du SI. Cela permet de dresser un premier panorama des différentes menaces qui pèsent sur l’organisation et de mieux encadrer l’avalanche d’alertes que reçoivent chaque jour les équipes IT.

Une détection avancée

Le volet détection parvient à mettre le doigt sur des menaces complexes et sophistiquées en prenant des décisions rapides et efficaces en fonction des circonstances. Pour cela, il fonctionne de deux manières. Soit, la menace est déjà connue, donc elle est systématiquement bloquée à l’avance. Soit, il s’agit d’une nouvelle menace et dans ce cas, l’XDR va corréler des données entre elles pour identifier une activité ou un comportement anormal : une saturation réseau, des connexions inhabituelles, etc. Il va ensuite y répondre automatiquement, ce qui nous amène au point suivant.

Une remédiation automatisée

Le recours aux technologies d’automatisation accélère et améliore considérablement la qualité des réponses aux menaces et alertes détectées. Nous l’avons vu à l'œuvre avec l’EDR, mais cela vaut pour les autres composants de l’XDR, à l’image du NDR.

- Mise en quarantaine d’une flotte ou d’un réseau

- Blocage pour empêcher la propagation d’un virus

- Modification automatique des règles du pare-feu

- Réinitialisation des mots de passe

- Désactivation des comptes utilisateurs, etc.

Ces différents aspects parlent d'eux-mêmes : le panel est complet ! L'automatisation s’avère être ainsi un allié de taille pour les équipes de sécurité informatique, soulageant alors leur charge de travail. Et pour une fonctionnalité de réponse encore plus performante, l’XDR peut tout à fait se compléter avec le SOAR (Security Orchestration Automation and Response). Le SOAR est une plateforme logicielle qui va automatiser et orchestrer les process de réponses, grâce à des scénarios ou playbooks.

Un premier niveau d’investigation

Après avoir apporté une réponse à un incident détecté, une solution XDR va envoyer des notifications et des rapports aux équipes IT et aux analystes du SOC. Il les informe de la nature de la menace détectée et de la réponse apportée. Cela leur permet d'éventuellement poursuivre l'investigation, de focaliser sur un point précis la surveillance et de décider si une intervention humaine est nécessaire. Notons aussi que le SOAR que nous venons de mentionner dispose lui aussi d’un puissant dispositif d’investigation, notamment grâce à ses grandes capacités d’orchestration. Les résultats émis permettront ainsi d’alimenter la Threat Intelligence.

Alors que le propre de l’XDR est d’agir et de répondre en cas d’incidents et de menaces, il est possible de pousser encore plus loin une politique de cybersécurité en ajoutant le volet proactivité. Et c’est précisément ce que nous allons voir avec le SIEM.

Un besoin de sécuriser votre entreprise ?

Contactez les experts en cybersécurité de Blue

La force proactive du SIEM : le rempart ultime contre les menaces ?

Définition générale du SIEM

Le SIEM (Security Information Event Management) est une technologie de supervision d'événements qui opère la surveillance d’activités, la corrélation de logs, la détection d’incidents et l’émission d’alertes sur les cybermenaces. À première vue, on pourrait presque confondre cette solution avec l’Extended Detection and Response.

Le SIEM va en réalité beaucoup plus loin. Il collecte, consolide et corrèle les logs entre eux pour déterminer si les activités d’un environnement respectent bien les processus et les règles définis à l'avance par l’IT.

Il consigne ensuite les données récoltées dans le but de produire des rapports bien plus élaborés. La surveillance exhaustive opérée par le SIEM et la mise en place de règles de sécurité ajoutent un volet résolument proactif à cette technologie. En effet, le SIEM intervient aussi bien lors de la survenue d’une attaque, mais agit également avant même que tout incident ne se produise. De cette manière, le SIEM se positionne comme un élément fondamental du SOC (Security Operation Center).

Reprenons l’image de l’agent de sécurité. Ce dernier réagit quand il identifie une menace : une bagarre qui se déroule sous ses yeux dans le lieu qu’il doit sécuriser. Les caméras de surveillance peuvent quant à elles être comparées au SIEM. Elles surveillent et anticipent les comportements à l'intérieur et à l’extérieur et peuvent prendre des dispositions pour stopper la menace avant même qu’elle ne pénètre dans le périmètre à protéger.

Chez Blue, nos analystes SOC utilisent le SIEM Qradar d’IBM, pour plus de précisions, consultez notre page dédiée à notre offre SIEM.

Surveillance, supervision, corrélation... Quels sont les fondamentaux du SIEM ?

Collecte et gestion d'événements en temps réel

Le SIEM déploie sa marge de manœuvre sur toutes les infrastructures et l’architecture du SI (terminaux, cloud, trafic réseaux, applications, etc.). Les logs et les événements que cette technologie récolte en masse peuvent également provenir de tous les équipements de sécurité de l’organisation : pare-feux, bastions, protection anti-DDoS et bien sûr l’XDR et sa suite : EDR, EPP, NDR, etc. Les activités liées à la sécurité sont scrutées et recensées de manière hiérarchique par des agents de collecte déployés sur les équipements que nous venons de citer. Enfin, ces opérations de surveillance s'effectuent en temps réel.

Agrégation et stockage de données

Toutes les données récoltées sont centralisées vers une plateforme unique. Les informations pertinentes sont disponibles dans un seul endroit, ce qui facilite grandement le travail d’analyse et la capacité de surveiller les activités en temps réel.

Normalisation des données

Nous l’avons vu, logs et informations proviennent de sources très variées et possèdent donc leur propre format. Le SIEM ne se contente pas seulement de les agréger, il les normalise et les convertit dans un format adapté. Là encore, les processus de traitement et d’analyse vont être plus aisés, mais cela permet aussi à l’organisation de rester conforme à certaines lois et normes en matière de cybersécurité et de protection des données.

Corrélation et analyse d'événements

Le SIEM permet un travail de corrélation et d’analyse des logs encore plus poussés que d’autres solutions. Cette solution s’appuie en effet sur des règles de sécurité préalablement établies par les experts informatiques et SOC. C’est une étape fondamentale, car les analystes pourront identifier plus finement des activités anormales (violation de politiques, tentatives d’intrusion, etc.), mais aussi en remonter la cause.

Détection et notifications

Un système SIEM sait faire preuve de proactivité, mais il est tout aussi réactif. Il peut ainsi détecter une activité qui contrevient à une règle de sécurité et génère une alerte immédiate. En outre, il priorise ces notifications en fonction du degré de dangerosité de l'incident ou l’urgence de l'événement.

Génération de rapports et tableaux de bord

Un système SIEM est en mesure de fournir des rapports détaillés et des tableaux de bord complets qui offrent une visibilité optimale et une meilleure compréhension de la sécurité et du système d’information. Des analyses de tendances, des résumés d’incidents ou des données en lien avec la conformité figurent parmi les quelques exemples de reporting de cet outil.

Un besoin de sécuriser votre entreprise ?

Contactez les experts en cybersécurité de Blue

Les clients de Blue choisissent le SIEM & XDR

Lorsque nos clients se tournent vers Blue pour renforcer la cybersécurité de leur entreprise, ils sont confrontés au choix entre différentes solutions, notamment le SIEM (Security Information and Event Management) et le XDR (Extended Detection and Response). Chaque option répond à des besoins spécifiques en matière de cybersécurité.

Par exemple, Cerfrance Brocéliande, une entité du réseau national Cerfrance spécialisée dans l'expertise comptable, ainsi qu'OKwind, un acteur majeur dans la génération d'énergie dédiée à l'autoconsommation, ont tous deux opté pour un SOC externalisé complet. Cette solution intègre non seulement le SIEM et le XDR, mais également le SOAR (Security Orchestration, Automation and Response), le Bastion, et le MFA (Multi-Factor Authentication).

Ces exemples illustrent comment nos clients, dans des secteurs variés, trouvent dans nos solutions la réponse adaptée à leurs besoins spécifiques en matière de cybersécurité.

Pourquoi dit-on que le SIEM est complémentaire à l’XDR ?

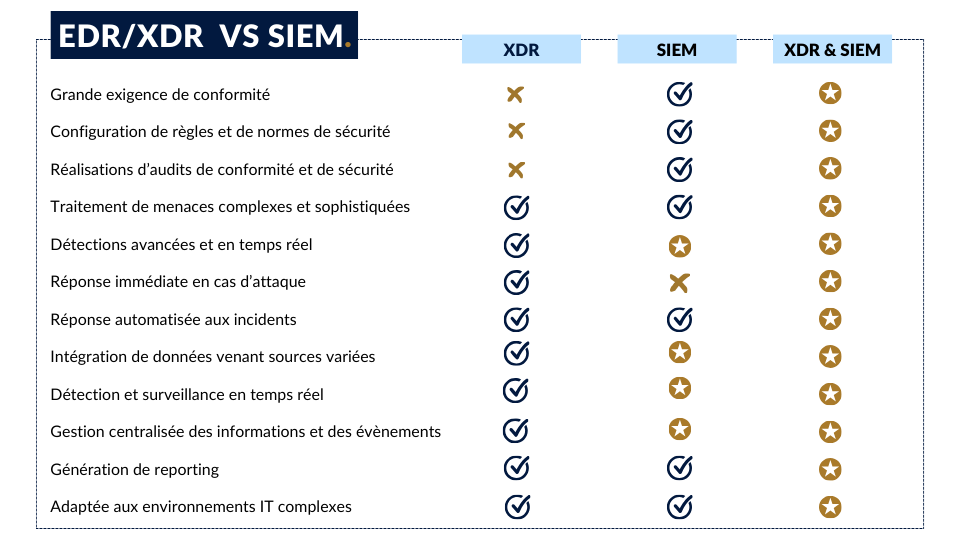

Rappel des différences entre XDR et SIEM

Ces technologies se distinguent l’une de l’autre par leur approche, leur périmètre d’action et leurs fonctionnalités. Le SIEM se concentre sur la collecte, l’analyse et la corrélation de données de sécurité à très grande échelle alors que l’XDR centre son approche sur la détection en temps réel et la réponse automatisée aux menaces.

L’automatisation et le recours aux algorithmes de l’IA sont les chevaux de bataille de cette dernière, minimisant ainsi les interventions humaines. Le SIEM, en revanche, nécessite davantage de configurations manuelles et de mise en place d’une police de règles par les collaborateurs cyber.

Le SIEM va se montrer particulièrement efficace pour la génération de reporting et pour répondre aux besoins de conformité réglementaire d’une entreprise. L'XDR, en revanche, déploie sa force de frappe sur la prévention et la détection active des menaces.

Vers une utilisation combinée de l’XDR et du SIEM en entreprise ?

Utilisés ensemble, ces systèmes de sécurité vont permettre aux entreprises de mettre au point une stratégie de cybersécurité aussi dynamique qu’holistique. En combinant leurs actions, ils seront en mesure d’apporter une réponse la plus efficace possible face aux cybermenaces toujours plus inquiétantes.

En premier lieu, la combinaison de ces technologies apportera une visibilité et une compréhension sans précédent du traitement de la menace. De l’anticipation, à la détection précoce, en passant par les phases de corrélation et de réponse automatisée, sans omettre la phase analyse post-incident : les analystes du SOC seront en mesure de mettre au point une stratégie des plus résiliente. En effet, les sources d’information seront encore plus variées et ils pourront également profiter des avantages de l’IA et d’une grande puissance d'analyse des logs.

Enfin, en matière de remédiation, l'union de la réactivité et de la proactivité permettra d’apporter une réponse rapide et automatisée aux attaques, mais aussi une analyse en profondeur des incidents.

SIEM vs EDR/XDR : Récapitulatif des bénéfices et des usages en entreprise

Pour aller plus loin, découvrez notre article sur la différence entre le EDR/XDR, SIEM & SOAR.

Besoin d'être accompagné sur un projet en cybersécurité ?

Contactez les experts de Blue

formulaire_lead_contact

Carole de Blue

Assistante Marketing chez Blue 🚀

Partager

SIEM IT : Comment choisir la meilleure solution ?

Les cyberattaques menacent les entreprises chaque jour. Sans surveillance continue, les intrusions…

NIS 2 : Quelles sanctions pour le non-respect de la directive ? (4/4)

NIS 2 impose des sanctions sévères pour toute non-conformité. Des amendes colossales,…

Serveur HDS : Comment préparer et réussir sa migration ?

Serveur HDS et migration de données, comment garantir une réussite ? Entre…