CYBERSÉCURITÉ

Security Information Event Management SIEM

Le SIEM (Security Information and Event Management) permet de détecter les attaques sur un système informatique en analysant et en corrélant ses différents logs.

NOS RÉFÉRENCES

Samsic

Axereal

Legendre

Lahaye

Savéol

Kelio

Définition d’un SIEM

Le SIEM (Security Information and Event Management) est une solution qui permet aux organisations de surveiller les événements, détecter les incidents de sécurité et alerter sur les menaces dans leur environnement IT. C’est l’outil principal du SOC (Security Operation Center) avec le SOAR (Security Orchestration, Automation and Response) en complément pour de la réponse à incident.

Le SIEM collecte, agrège les logs et les corrèle afin d’analyser en temps réel la conformité des événements informatiques avec un process préalablement établi. Il va également consigner les données de sécurité et générer des rapports. Il assure la surveillance globale de l’infrastructure d’une entreprise sur les différents systèmes, réseaux, et applications, qu’elles soient dans le cloud ou on-premise.

Pour résumer, il permet à l’entreprise de centraliser toutes les informations de sécurité en un seul outil.

Quelles sont les données analysées par le SIEM ?

Le SIEM analyse une grande variété de données de sécurité pour aider à protéger le système d’information contre les cyber-attaques et les menaces de sécurité. Voici quelques exemples :

- Les journaux de sécurité et de système : ils permettent de suivre les activités des utilisateurs et des applications sur le système informatique afin de détecter les comportements anormaux ou suspects.

- Les données de trafic réseau : elles permettent de surveiller le trafic entrant et sortant du réseau afin de détecter les comportements suspects ou les attaques de type DDoS (Distributed Denial of Service).

- Les données de sécurité provenant de pares-feux, de routeurs et d’autres équipements de réseau : elles permettent de détecter les tentatives d’intrusion et les activités suspectes sur le réseau.

- Les données de conformité : elles permettent de vérifier que les politiques de sécurité de l’entreprise sont respectées afin de détecter les éventuelles violations de ces politiques.

- Les données de vulnérabilité : elles permettent de détecter les vulnérabilités et les failles de sécurité sur le réseau afin de définir les actions à entreprendre pour y remédier.

- Les données des équipements de sécurité, notamment les sondes de type IDS/IPS.

Comment fonctionne un SIEM ?

Le SIEM va agréger des données (pertinentes ou non), de plusieurs sources différentes (réseau, cloud, applications, infrastructure, etc.) pour ensuite identifier les écarts possibles par rapport à la moyenne / norme, afin de prendre les actions appropriées contre les menaces.

Un « Security Information and Event Management » fonctionne comme une mémoire des évènements de sécurité. Il a plusieurs fonctions importantes :

La majorité d’entre eux fonctionne en déployant une multitude d’agents de collecte de manière hiérarchique. Ces agents collectent alors des événements liés à la sécurité sur les appareils des utilisateurs, les serveurs, les équipements réseaux, le cloud, voire les équipements spécialisés de sécurité, tels que les pares-feux, ou encore les systèmes antivirus et anti-intrusions.

Il prend en charge le reporting de conformité et des alertes. Il simplifie ce reporting grâce à des tableaux de bord permettant de consigner et classer les informations d’évènements, mais aussi de surveiller l’accès des utilisateurs privilégiés. Ces fonctionnalités s’avèrent essentielles dans la mesure où la plupart des règlementations exigent un certain degré de compilation et de normalisation des logs.

Il va mettre en place des règles de corrélation qui vont alerter le SOC sur un incident en cours. Cela permettra d’identifier les causes d’un évènement de sécurité.

Il conserve des logs bruts pour valeur juridique puis enregistre ces logs dans un format interprétable.

En fonction de leur nature.

Il centralise, agrège, corrèle et analyse les logs afin de détecter des incidents de sécurité.

Pourquoi un SIEM ?

Avec moins de 20% de violations détectées en interne selon le Gartner, la rapidité des temps de détection et remédiation via des scénarios s’impose comme un enjeu fondamental pour les entreprises. Il faut pouvoir se défendre contre des cybermenaces de plus en plus avancées.

De plus, les entreprises manquent de ressources qualifiées et les analystes sont surchargés. Les solutions SIEM permettent de répondre rapidement et précisément aux incidents de sécurité. Elles facilitent donc le travail des analystes en sécurité et les rendent plus efficaces et précis dans leurs investigations en leur offrant des capacités de collecte, de classification, de détection, de corrélation et d’analyse centralisée. Si un SOC n’utilise pas de SIEM, l’équipe devra manuellement parcourir des millions de données non comparables et cloisonnées pour chaque application et source de sécurité, actions très chronophages.

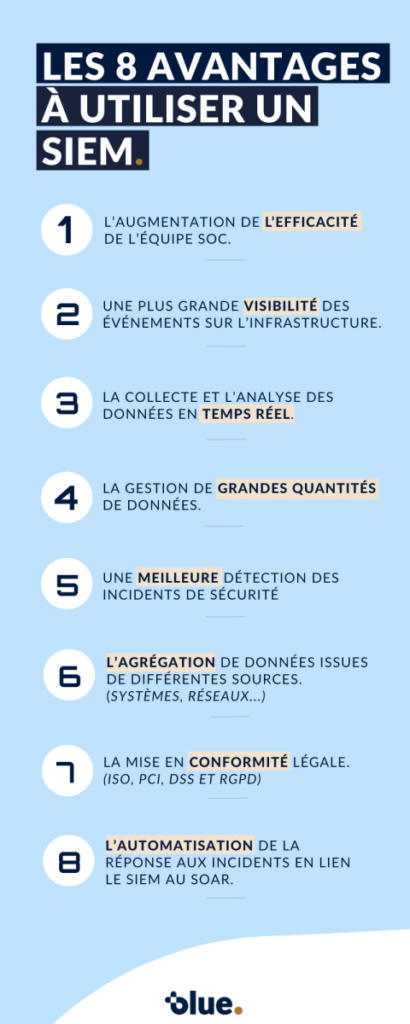

Quels sont les avantages à utiliser un SIEM ?

Les éditeurs de SIEM ont créé leurs solutions avec des fonctionnalités multiples qui facilitent la gestion des évènements et incidents de sécurité : collecte, agrégation, normalisation, archivage ou encore reporting. Le déploiement d’un SIEM performant dans son organisation est sans conteste un choix stratégique aux bénéfices multiples. L’outil doit pouvoir traiter les volumes actuels de données (systèmes, applications cloud ou on-premise), gérer la sophistication des attaques actuelles et déclencher des réponses intelligentes aux incidents ou menaces, ce en temps réel.

Gagnez en sérénité en sécurisant votre système d'information.

Profitez de la cyberprotection Blue.

Avant de choisir la bonne solution SIEM pour votre entreprise, demandez-vous :

-

Quel est votre objectif et votre besoin ?

-

Quelle quantité et quel type de données seront à votre disposition dans le système ?

-

De quel niveau d’expertise interne vous disposez (SOC), et si vous avez la possibilité de former du personnel IT ou de sécurité pour implémenter et administrer le SIEM.

-

Votre entreprise est-elle en pleine croissance ?

-

Quelle est l’envergure de votre réseau ? (Nombre de sites distants, degré de mobilité de vos utilisateurs…).

-

Vos obligations de conformité.

-

Votre budget.

Puis comparez les diverses solutions en fonction des réponses à ces questions. Il vous faudra maîtriser de bonnes connaissances techniques afin de choisir la plus adaptée à votre besoin.

Quel SIEM choisir ?

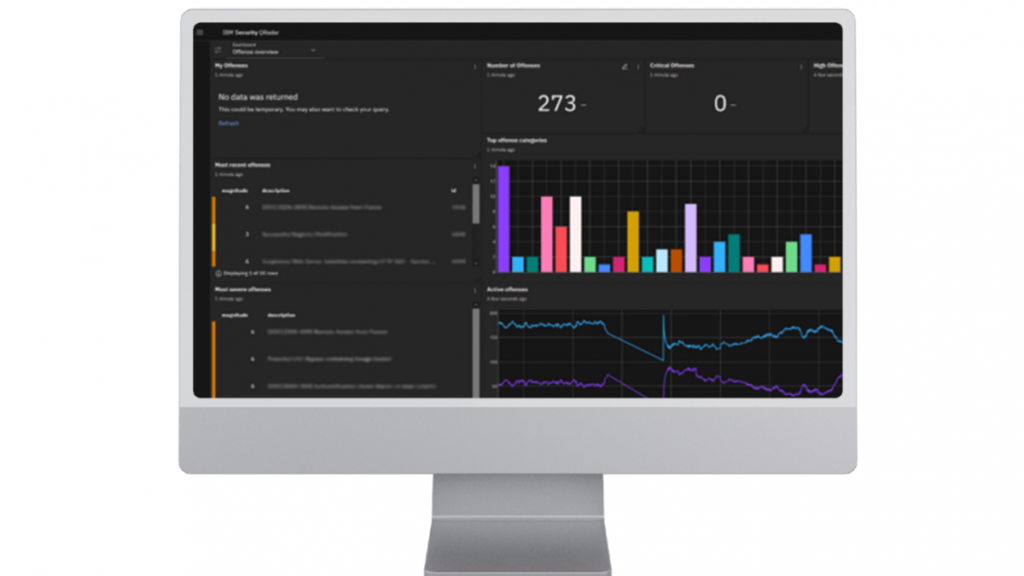

Blue a choisi de s'appuyer sur la puissance de la solution QRADAR, développée par IBM, en se basant sur son classement dans le Magic Quadrant de Gartner. Cette solution de gestion des informations et des événements de sécurité (SIEM) renommée permet à Blue d'offrir un accompagnement de pointe dans la protection et la gestion de leur sécurité informatique.

La solution de détection et de réponse la plus ouverte et la plus complète du secteur, qui élimine les menaces avancées plus rapidement. Elle dispose notamment de plusieurs avantages dont :

Bénéficiez d’une analyse centralisée des journaux, des flux et des événements au sein des environnements IT.

Éliminez les processus de suivi manuel pour vous concentrer sur l’examen et la réponse.

Analysez automatiquement les journaux et les flux pour générer des alertes hiérarchisées.

Utilisez des rapports et des modèles préconfigurés pour accélérer la conformité interne et externe.

Quel est le rôle du SIEM dans le SOC ?

Le rôle du SIEM est de fournir aux analystes du SOC (centre des opérations de sécurité) une surveillance globale de l’infrastructure des entreprises et des renseignements consolidés provenant de l’analyse des données d’événements trop volumineux pour une étude manuelle. L’analyse par un SIEM des données machine et des fichiers de log peut mettre au jour des activités malveillantes et remonter des informations, afin d’améliorer considérablement les délais de réponse aux attaques.

Les outils sont principalement utilisés par l’équipe SOC pour la collecte, l’analyse et la gestion des données de sécurité d’un réseau de votre entreprise. Ils comprennent :

Les agents de surveillance : ils permettent de collecter les données de sécurité provenant de différentes sources (serveurs, routeurs, pare-feu, etc.) et de les envoyer au serveur SIEM pour analyse.

Le serveur SIEM : c’est l’élément central du système qui reçoit les données de sécurité collectées par les agents de surveillance et les analyse pour détecter les anomalies ou les comportements suspects.

Les outils d’analyse : ils permettent de trier, de filtrer et de mettre en forme les données de sécurité pour en faciliter le décryptage.

Les outils de gestion de la sécurité : ils permettent de gérer les alertes de sécurité générées par le SIEM et de définir les actions à entreprendre pour y répondre (blocage de l’accès à un site, envoi d’un message d’alerte, etc.).

Les outils de reporting : ils permettent de générer des rapports sur l’état de la sécurité du réseau et de suivre les événements de sécurité.

Blue utilise le SIEM Qradar d’IBM. Nous avons fait ce choix car il possède l’un des meilleurs moteurs de corrélation de logs. QRadar s’appuie sur sa grande bibliothèque de DSM (parser de logs) et est capable de détecter n’importe quel log. De plus sa bibliothèque d’Add-ons permet d’ajouter des règles de détections pour de nombreux types d’attaques comme la fuite de données (DLP).

Le SOC de Blue, via l’utilisation du SIEM IBM QRadar, est chargé de surveiller en permanence les journaux et les alertes, d’effectuer des examens réguliers et d’extraire des rapports pertinents. L’objectif de Blue est d’accompagner la sécurité informatique de ses clients en s’appuyant sur des plateformes de dernière génération alliées à des équipes de spécialistes certifiés.

Voici quelques exemples de règles que nous mettons en place : détection de DDoS, attaque par force brute et les attaques par rançongiciel. Il alerte également en cas de mauvaises configurations qui peuvent impacter la surface d’attaque de votre système informatique. De plus, les analystes de Blue mettent en place des règles tirées de leur expérience professionnelle.

En résumé, le SIEM est un outil essentiel pour la cybersécurité de votre entreprise car il permet de surveiller en permanence l’ensemble du SI et de détecter rapidement les menaces potentielles afin de protéger les données et les systèmes contre les cyber-attaques.

Bien que le SIEM soit un outil très utile pour la cybersécurité d’une organisation, il ne peut pas à lui seul assurer une protection complète contre les menaces de sécurité. Nos experts recommandent de mettre en place une stratégie de sécurité globale qui inclut l’utilisation du SOAR, de l’XDR et du MFA, ainsi que la mise en place de politiques de sécurité strictes.